Il n'y a pas longtemps, il était question de différents « botnets » sur Infomars : Botnet Ukrainien, Un réseau zombi de machines sous Mac et ainsi de suite en remontant dans le temps jusqu'à Un fantôme dans le navigateur.

Cette fois c'est d'un « botnet « Torpig » » capturé par les chercheurs de l'UCLA qu'il s'agit.

Brett Stone-Gross, Marco Cova, Lorenzo Cavallaro, Bob Gilbert, Martin Szydlowski, Richard Kemmerer, Chris Kruegel, et Giovanni Vigna ont réussi à prendre possession du réseau de PCs zombies basé sur le rootkit MebRoot qui attaque le "Master Boot Record".

Les chercheurs ont ensuite analysé pendant dix jours son comportement et son contenu.

C'est un « petit botnet » d'à peine 180.000 ordinateurs infectés alors qu'environ 1,2 millions d'adresses IP avaient été contactées. Il avait tout de même permis aux mafieux de récolter environ 70 GO de fichiers et informations. Parmi tout ceci ...

- Plus de 1,2 millions de mots de passe de Windows,

- 11,9 millions de données de formulaires de sites Web.

- Une grande quantité de boites de courrier électronique, les pouvoirs et mots de passe requis pour y accéder et 1,2 millions d'adresses email de correspondants des PCs piégés. De quoi faire donc un assez important distributeur de « spams » et autres messages piégeurs.

- Des numéros de cartes de crédit Visa, MasterCard, American Express, Maestro et Discover. Le pourcentage le plus élevé de cartes de crédit volées vient des Etats-Unis (49%), 12% provenaient d'Italie et 8% d'Espagne.

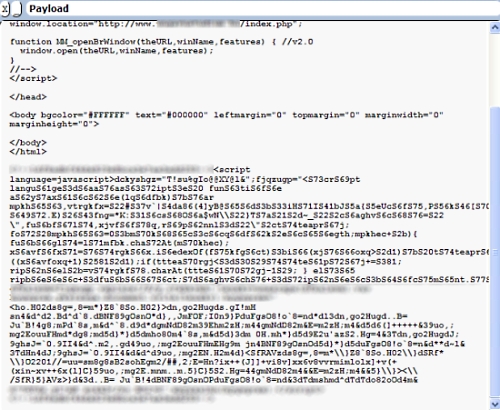

Après avoir « craqué » le maliciel, les chercheurs ont pu analyser la rotation des adresses IP des « serveurs de commande » sur Internet dont se servent les mafieux pour donner les ordres aux PCs infectés et le devancer afin de le faire tomber dans un serveur piégé.

La France l'a plutôt échappée belle cette fois-ci mais ce n'est que partie remise. A quand un « botnet » dédié essentiellement au piratage de produits protégés par un droit d'auteur quelconque ? Si ça n'existe pas, ça ne saurait tarder.

Pour plus d'informations, voir, en anglais, SC Magazine, vnunet

@+