SlowHTTPTest

Txon

02 oct. 2014

Txon

02 oct. 2014

Salut !

Il n'est pas encore interdit d'avoir son propre site sur son propre serveur et de tester sa résistance aux attaques de toutes sortes.

Côté attaques par déni de service (DDoS), je suppose que vous connaissez tous Loic (Low Orbit Ion Cannon) et SlowLoris évoqués à plusieurs reprises sur Infomars.

Connaissez-vous SlowHTTPTest ?

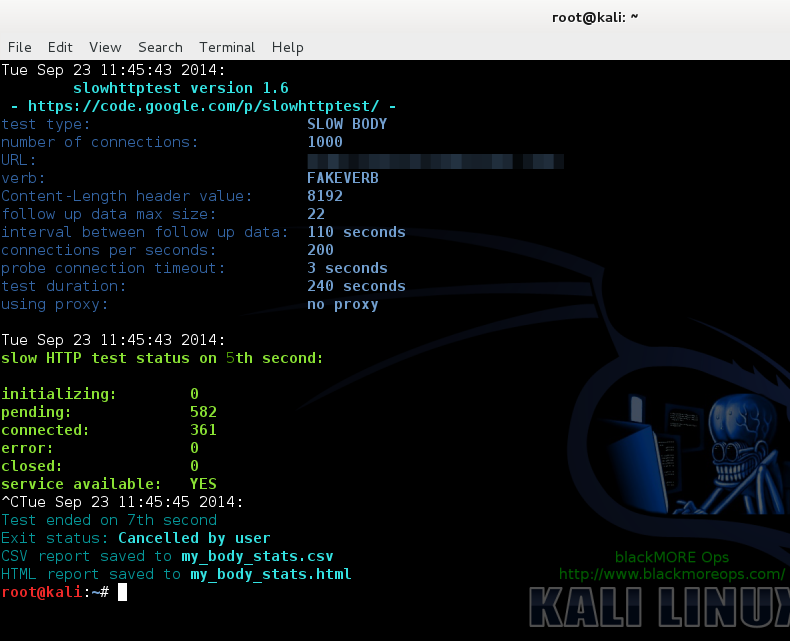

« SlowHTTPTest est un outil hautement configurable qui simule l'attaque de certaines couches d'applications par déni de service. Il fonctionne sur la majorité des plates-formes Linux, OSX et Cygwin, un environnement et une interface en ligne de commande Unix pour Microsoft Windows. »

« Il met en œuvre les attaques à faible bande passante de la couche applicative par déni de service les plus communes, telles que SlowLoris, Slow HTTP POST, Slow Read Attack (basé sur l'exploit TCP persistent timer) par épuisement des ''pools'' de connexions simultanées, ainsi que l'attaque Apache Range Header en provoquant un usage très important de la mémoire et du processeur sur le serveur. »

Avec un tel outil, n'importe qui peut envoyer beaucoup de requêtes HTTP inachevées pour faire attendre le serveur, le rendre inaccessibles à d'autres sollicitations.

Où installer SlowHTTPTest ?

De nombreuses distributions Linux peuvent convenir mais le mieux sera sans doute une distribution spécialisée dans la sécurité comme Kali Linux.

Attack a website using slowhttptest from Linux and Mac (blackMORE Ops .. 23 septembre 2014).

How I Knocked Down 30 Servers from One Laptop (Sergey Shekyan .. Qualys .. 25 janvier 2012)

Demonstration of Slow Read DoS attack using slowhttptest DoS simulator. Switch to HD! (aspushkind .. vidéo Youtube .. 14 décembre 2011)

@+

Neuromancien

05 oct. 2014

Neuromancien

05 oct. 2014

Salut !

Heureusement que ce genre d'outils est à peu près inconnu du grand public (les M.Michu haineux par exemple).

noisette

05 oct. 2014

noisette

05 oct. 2014

Absolument. ![]()

Et qu'il reste de plus d'un maniement malaisé.

Nous avons subi de telles attaques ici, nous le savons en interne, heureusement pour nous que ces attaques étaient réalisées par des neuneux (d'ailleurs elle durent encore à ce jour, ça arrive quelques fois dans la journée). Mais notre sécurité serveur est assurée directement par notre hébergeur (serveur mutualisé), cela facilité la chose. ![]()

C'est pour ceux qui ont un serveur à eux, ou dédié, et qui doivent assurer leur sécurité eux-mêmes. Personnellement, dans un tel cas, je recommande à ceux qui ne sont pas très pros dans le domaine de faire info-gérer. Au moins si le serveur héberge des pages ou des infos importantes.

Txon

05 oct. 2014

Txon

05 oct. 2014

Et qu'il reste de plus d'un maniement malaisé.

Je me suis sans doute avancé en écrivant ..

"Avec un tel outil, n'importe qui peut envoyer beaucoup de requêtes HTTP inachevées pour faire attendre le serveur, le rendre inaccessibles à d'autres sollicitations."

Il faut connaître un minimum des techniques employées et se protéger soi-même en se rendant peu visible, d'où l'emploi de distributions qui permettent un certain anonymat.

D'autre part les "michus" n'ont que Windows. Ils ne savent pas ce qu'est Cygwin et encore moins comment l'utiliser en ligne de commande.

Disons que ça demeure à la portée d'un "script kiddie".

@+

Txon

22 oct. 2014

Txon

22 oct. 2014

..

Sécurité : portrait-robot des attaques DDoS (infographie) .. (David Feugey .. Silicon .. 22 octobre 2014)

En forte croissance, les attaques par déni de service sont principalement lancées depuis cinq pays ..

.. Principalement d’Inde, qui concentre 26 % des attaques lancées. Le pays est suivi par les États-Unis (17 % des attaques), qui tardent toujours et encore à lutter contre la cybercriminalité présente sur leur sol. Les trois autres pays du top 5 sont tous situés en Asie : Singapour (9 %), Vietnam (8 %) et Chine (5 %). Près de 2/3 des attaques sont issues de ces cinq pays.

The continued rise of DDoS attacks (. pdf .. Symantec)

@+